IAM

Identity and Access Management(엑세스 권한 관련)

- Users, Groups, Policies

- 회원 가입 시 만들어진 Root Account를 사용 공유하지 말고 User와 Group을 만들어 사용하는 것이 좋다.

why? Root Account의 경우 풀 엑세스라 해킹 당했을 시 위험 노출이 심하기 때문에 User와 Group으로 직접 권한 관리를 해주자.

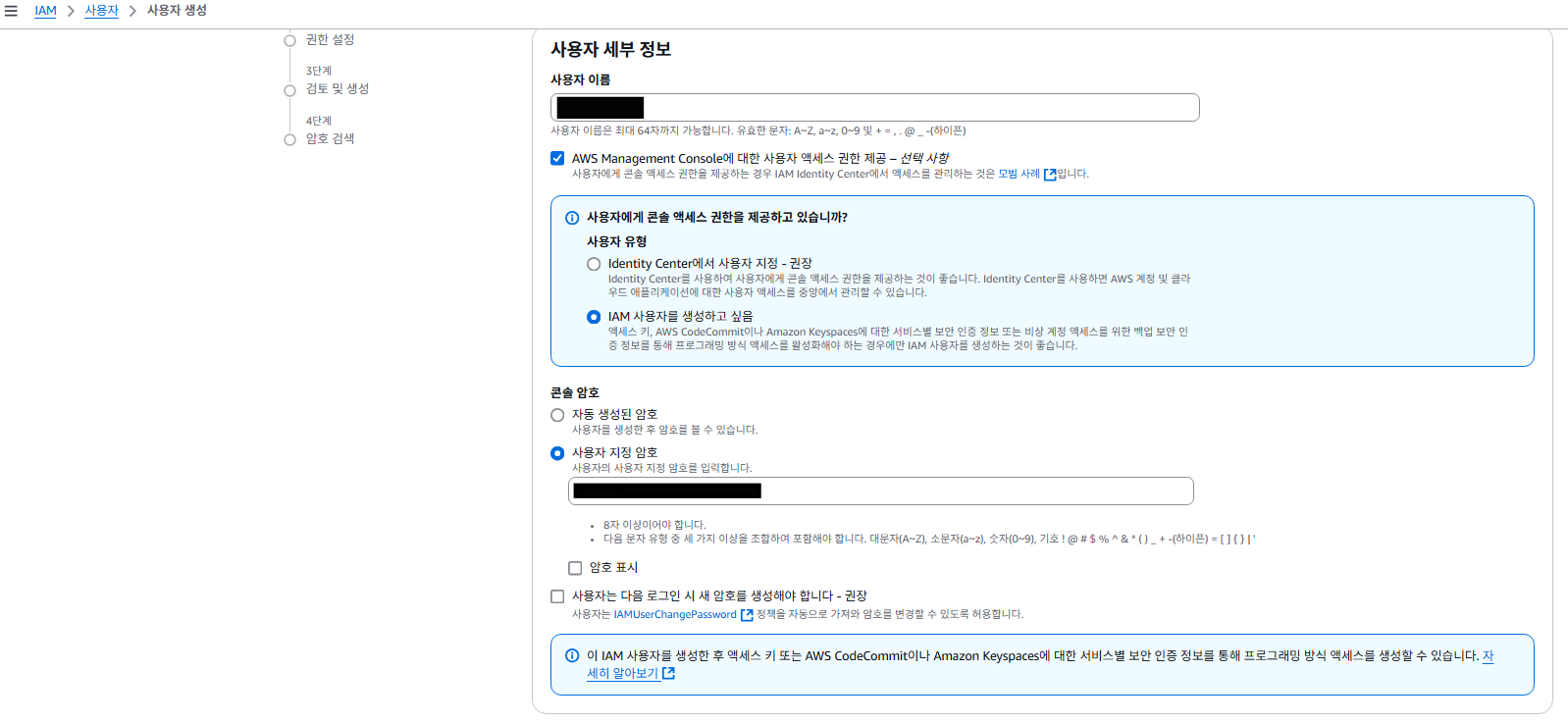

아래는 IAM에서 user 생성방법이다.

[사용자 세부 정보]

콘솔 암호의 경우는 나만 사용할 경우는 사용자 지정 암호로 해도 괜찮을 거 같아서 저렇게 설정했고, 공유를 해야 하는 상황이라면 자동 생성된 암호로 따로 메모장에 적어두어 사용하는 방식도 좋을 거 같다.

[권한 설정]

그룹 설정도 해야 해줘야 한다. 그룹 생성 클릭

[사용자 그룹 생성]

그룹생성 후 이름은 자유롭게 작성하고, AdministratorAccess 선택해주어 사용자 그룹을 생성해준다. 그 후 해당 그룹을 선택하고 다음으로 넘어간다. (아래처럼 developer 선택후 다음)

참고로 권한 정책은 다양하니까 한번 알아보는 것도 좋을 거 같다. 정책 생성 버튼을 눌러 새로 정책을 커스텀하여 사용할 수도 있다.

콘솔 로그인 세부 정보같은 경우는 해당 페이지를 나갔을 때 콘솔 암호를 다시 볼 수 없으니 복사해서 메모장에 적어두거나 csv 파일을 다운로드 해주면 된다.

MFA 설정(사실상 거의 필수입니다) - multifactor

지인 중에 실제로 해킹당해서 100만원이 나가서 AWS에 말하니 결국 영어로 대화하면서 한번은 구제를 해주었다고....

3가지 방식이 있습니다.

- 본인은 인증 관리자 앱 방식에 Google Authenticator 앱 추천합니다!!!

- 아래의 다양한 앱들이 존재하기는 합니다.